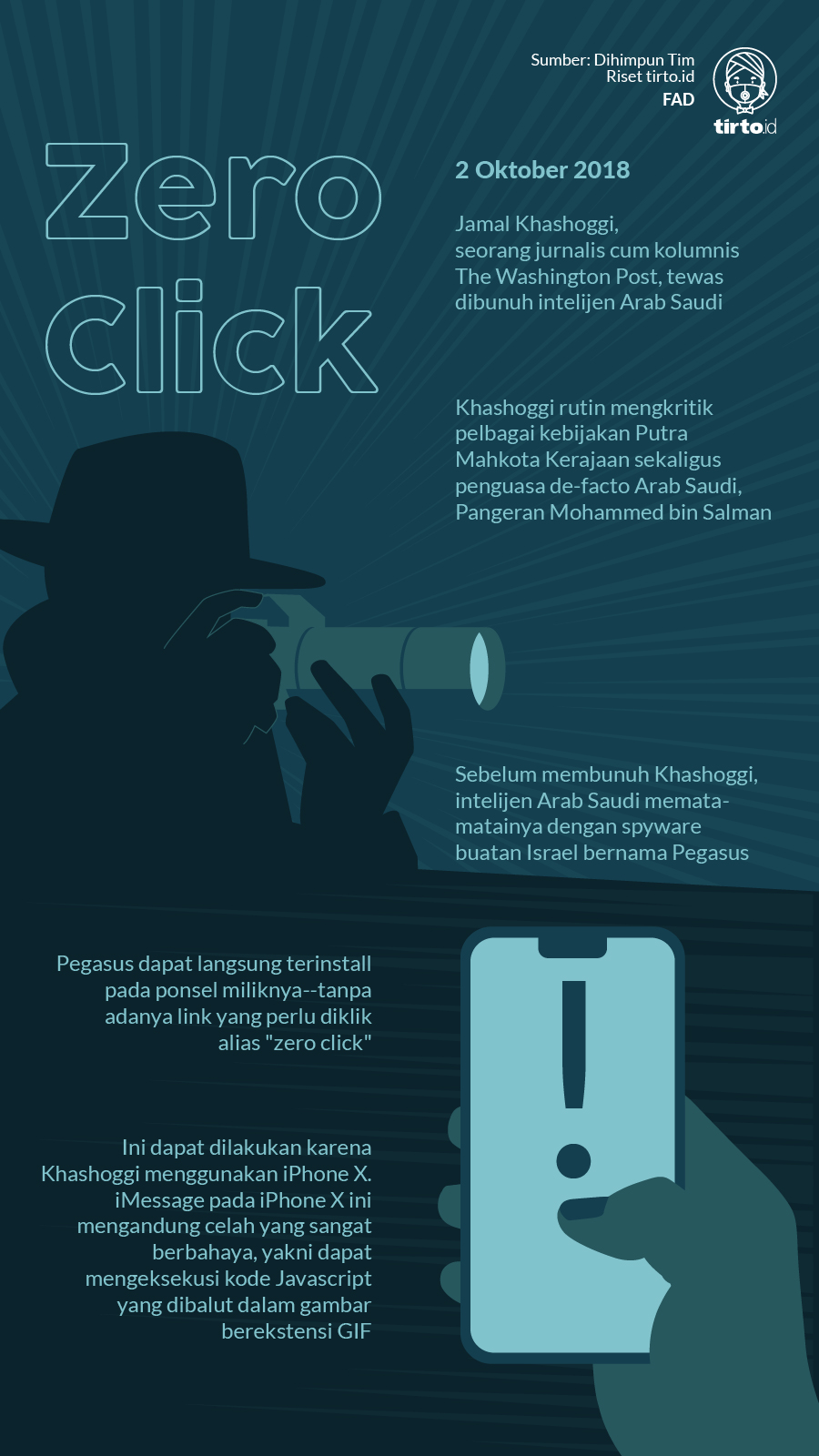

tirto.id - Pada 2 Oktober 2018, ketika mengunjungi Konsulat Jenderal Arab Saudi di Istanbul untuk mengurus surat perceraian, Jamal Khashoggi tewas dibunuh. Khashoggi, jurnalis cum kolumnis The Washington Post terkemuka asal Arab Saudi atas pelbagai laporannya tentang invasi Uni Soviet di Afganistan hingga kebangkitan Al-Qaeda pimpinan Osama bin Laden, tewas di dalam teritorial ekstra Arab Saudi. Pemerintah Arab Saudi mengklaim Khashoggi tewas, "usai dihabisi oleh regu khusus yang dikirim untuk membujuknya pulang ke tanah air."

Dalam penyelidikan yang dilakukan otoritas Saudi, regu khusus bentukan Wakil Kepala Intelijen Saudi terpaksa menghabisi nyawa Khashoggi karena sang jurnalis menolak, lalu memberontak, ketika diminta pulang hingga menimbulkan perkelahian hebat. Karena pimpinan regu memerintahkan anak buahnya untuk membawa pulang Khashoggi dengan cara apa pun andai jalan damai tak dapat dilaksanakan, salah satu anggota regu terpaksa mencekik leher Khashoggi, membuat nyawa sang jurnalis melayang.

Klaim Saudi, semua orang yang terlibat dalam pembunuhan itu berjumlah lima orang, telah ditangkap dan diadili, dijatuhi hukuman mati oleh pengadilan. Namun, karena ahli waris Khashoggi, putra sulungnya bernama Salah memberi ampun pada para tersangka, pengadilan meringankan hukuman, dari mati menjadi 20 tahun penjara.

Otoritas Saudi juga dengan tegas menyatakan bahwa aksi pembunuhan Khashoggi tidak ada sangkut paut apa pun dengan Putra Mahkota Kerajaan sekaligus penguasa de facto Arab Saudi, Pangeran Mohammed bin Salman. Regu khusus dan Wakil Kepala Intelijen Saudi yang membentuknya konon bertindak secara independen--di luar kendali sang pangeran.

Penegasan otoritas Saudi yang menyebut Mohammed bin Salman tak terlibat dalam pembunuhan Khashoggi tak sesuai logika. Di hampir semua negara di dunia, intelijen merupakan badan khusus yang bertanggung jawab dan mengabdi kepada kepala negara. Artinya, tak mungkin regu khusus bentukan Wakil Kepala Intelijen Saudi bertindak di luar pengetahuan penguasa--kecuali Mohammed bin Salman adalah penguasa yang lemah, tak memiliki jiwa kepemimpinan.

Terlebih, kejanggalan pun mencuat karena Khashoggi bukanlah jurnalis sembarangan. Ia pernah bekerja sebagai penasihat kerajaan dan kerap mengkritisi kebijakan-kebijakan yang dilakukan Mohammed bin Salman melalui pelbagai tulisan, terutama yang dimuat The Washington Post. Bahkan dalam tulisan pertama Khashoggi untuk The Post yang terbit pada September 2017, sang jurnalis terang-terang mengatakan bahwa ia takut ditangkap secara paksa oleh Kerajaan karena berbeda pendapat dengan sang pangeran.

Presiden Turki Recep Tayyip Erdogan, yang wilayah kekuasaanya digunakan sebagai tempat pembantaian Khashoggi, juga mengungkit kejanggalan ini. Meskipun ragu Mohammed bin Salman menjadi aktor intelektual di balik pembunuhan Khashoggi, namun Erdogan menyatakan bahwa aksi ini "pasti bersumber dari sosok tertinggi di Kerajaan Saudi."

Dalam investigasi yang dilakukan Turki, aksi pembunuhan tak dilakukan lima orang, melainkan 15 orang intelijen yang datang ke Istanbul jauh-jauh hari sebelum Khashoggi tiba ke konsulat di Istanbul. Sebelum Khashoggi muncul, CCTV atau kamera pengawas di konsulat dicopot oleh gerombolan intel.

Dalam laporan investigasi pada Juni 2019 oleh Agnes Callamard, Pelapor Khusus (Special Rapporteur) Dewan Hak Asasi Manusia Perserikatan Bangsa-Bangsa (UNHCR) yang menangani masalah-masalah ekstra yudisial, disimpulkan bahwa kematian Khashoggi terjadi karena aksi "pembunuhan yang menjadi tanggung jawab Kerajaan Arab Saudi," alias tanggung jawab Mohammed bin Salman.

Callamard mengklaim menemukan "bukti-bukti terpercaya" yang mengarah kepada sang pangeran sebagai otak kebiadaban. Meskipun tak merinci "bukti-bukti terpercaya" yang dimaksud, The Washington Post yang melakukan investigasi bersama 15 media di seluruh dunia serta Amnesty International dan Citizen Labs meyakini bahwa salah satu "bukti-bukti terpercaya" itu adalah penggunaan teknologi tingkat tinggi.

Sekitar enam bulan sebelum Khashoggi dibunuh, spyware buatan NSO Group dikerahkan untuk membuntuti tindak-tanduk Khashoggi--dan orang-orang di sekitarnya--atas bantuan salah satu sahabat terdekat Saudi, Uni Emirat Arab. Spyware canggih nan super mahal ini dapat mematai-matai korbannya secara otomatis, tanpa diketahui, dan tak mungkin dihindari.

Zero Click Membunuh Khashoggi

Pada 21 April 2018, usai bertugas sebagai awak kabin Emirates Airlines, Hanan Elatr ditangkap otoritas keamanan Uni Emirat Arab di bandar udara Dubai. Tanpa tahu kesalahannya, Elatr dipaksa menyerahkan dua unit ponsel Android, lengkap dengan password-nya. Sepanjang malam, bukannya menjelaskan atau menginterograsi kesalahan yang diperbuat, otoritas keamanan malah menanyai Elatr segala hal tentang aktivitas sang suami, Jamal Khashoggi.

Sehari kemudian, meskipun Elatr diizinkan pulang, dua ponsel miliknya tak dikembalikan. Malahan, sebagaimana dipaparkan Dana Priest untuk The Washington Post, seorang petugas otoritas keamanan UAE membuka aplikasi Chrome pada ponsel milik Elatr, mengetik "https://myfiles[.]photos/1gGrRcCMO" untuk mengundang salah satu aplikasi mata-mata, spyware paling berbahaya di dunia: Pegasus.

Pegasus mulai dikenal publik sekitar Mei 2019. Aplikasi mata-mata ini mengemuka--entah berhubungan atau tidak dengan kasus Jamal Khashoggi--usai ponsel milik pendiri Amazon sekaligus pemilik The Washington Post, Jeff Bezos, diretas. Memanfaatkan salah satu lubang keamanan yang terdapat pada aplikasi WhatsApp, Pegasus hinggap di ponsel milik Bezos untuk memata-matainya hingga berhasil mengabarkan pada dunia bahwa Bezos memiliki kisah asmara dengan Lauren Sanchez, mantan pembawa acara 'So You Think You Can Dance'. Sebuah kisah yang disebarluaskan oleh The National Enquirer dan dianggap sebagai "investigasi terbesar dalam sejarah Enquirer" oleh editornya, David J. Pecker.

Secara teknis, lubang keamanan yang dieksploitasi oleh Pegasus untuk merasuk ke dalam ponsel milik Bezos melalui WhatsApp adalah sebuah fungsi bernama "buffer overflow". Fungsi ini, dalam sebuah aplikasi (dalam kasus ini WhatsApp), bertugas untuk memastikan data/informasi yang diberikan pengguna tetap dapat disimpan dalam memori--meskipun melebihi ambang batas penyangga (buffer)--untuk diproses.

Ini dilakukan karena ketika komputer diciptakan puluhan tahun silam, memori merupakan modul yang cukup mahal. Maka itu, dalam menciptakan aplikasi, pengembang umumnya menyetel seberapa banyak variabel lokal yang dapat digunakan dan disimpan oleh pengguna dalam memori, misalnya, hanya 20 karakter yang diizinkan untuk "password". Buffer overflow lahir untuk berjaga-jaga seandainya pengguna, misalnya, memberikan password melebihi 20 karakter.

Masalahnya, fungsi ini tak dapat membedakan variabel data/informasi yang diberikan. Maka, jika pengguna memberikan password secara benar dengan menyertakan kode yang dapat dieksekusi, setelah fungsi ini menyatakan "SUCCESS!" (karena password yang diberikan benar dan sesuai), fungsi ini kemudian mengeksekusi kode yang diberikan. WhatsApp, tanpa disadari Jan Koum dan Brian Acton (dua pendirinya), mengandung celah ini. Celah yang dimanfaatkan Pegasus dengan pertama-tama mengirimi Bezos tautan ke server milik Pegasus.

(Pada WhatsApp versi setelah v2.19.134, celah ini telah ditambal oleh pihak WhatsApp).

Pada kasus Elatr, Pegasus masuk ke dalam dua ponsel Android miliknya secara manual. Kembali merujuk paparan Priest, ketika link yang mengarah pada server Pegasus itu diketik dan dieksekusi (diklik), dalam tempo 40 detik dua ponsel milik Elatr melakukan aksi request/receive sebanyak 27 kali dengan server Pegasus untuk menginstal sang spyware.

Kerja manual ini dilakukan karena hampir setahun sebelum Elatr ditangkap dan dua ponselnya diambil paksa, Pegasus sebetulnya sudah dicoba ditanamkan pada ponsel milik Elatr dengan cara serupa yang dilakukan kepada Bezos. Namun, karena link yang dikirim--menggunakan enam SMS dan salah satunya berbunyi: "Dear Hanan, a flower bouquet was sent to you. Choose delivery location here: http://bit.ly/ …"--tak digubris atau tak diklik Elatr, Pegasus gagal terinstal.

Yang mengerikan, untuk memata-matai Jamal Khashoggi, Pegasus langsung terinstal pada ponsel miliknya tanpa ada link yang perlu diklik alias "zero click". Sebagaimana dipaparkan Ian Beer, peneliti Project Zero--divisi elite milik Google yang bekerja mencari celah keamanan di pelbagai hardware dan software--dalam A Deep Dive Into an NSO Zero-Click iMessage Exploit: Remote Code Execution dan studi berjudul The Great iPwn: Journalist Hacked with Suspected NSO Group iMessage 'Zero-Click' Exploit yang ditulis Bill Marczak, Pegasus dapat langsung terpasang karena Khashoggi menggunakan iPhone X.

Secara default, termuat iMessage pada iPhone X milik Khashoggi dan iMessage ini mengandung celah yang sangat berbahaya. Celah yang ditumpangi Pegasus untuk hinggap di ponsel korbannya ialah tingkah laku iMessage dalam memproses gambar/foto berekstensi GIF yang diterima dalam sebuah pesan.

Ketika iMessage menerima pesan berupa gambar berekstensi GIF, ia akan menampilkannya secara berulang, endless loop. Dalam kerja menampilkan GIF, iMessage memanggil fungsi bernama "IMTranscoderAgent", fungsi yang bertugas menyalin gambar GIF pada memori untuk kemudian diproses oleh application programming interface (API) yang terdapat pada iPhone bernama CoreGraphics API--sebelum ditampilkan pada penerima pesan.

Masalahnya, yang lupa disadari Apple, Javascript--salah satu bahasa pemrograman terpopuler saat ini--bisa diselundupkan melalui gambar berekstensi GIF. Dan CoreGraphics API, meskipun namanya mengandung kata "graphic", tak pernah memedulikan ekstensi file yang hendak diproses, baik GIF, JPEG, ataupun lainnya. Di sisi lain, IMTranscoderAgent merupakan fungsi yang terdapat pada "BlastDoor", fitur pada iPhone yang bertugas memproses lalu-lintas pesan iMessage, tetapi bekerja di luar sandbox iMessage atau "kotak aman pelbagai aplikasi iPhone".

Maka, ketika kode Javascript yang bertugas menginstal Pegasus dikirim dalam rupa GIF, tanpa kecurigaan apa pun, IMTranscoderAgent memindahkannya ke luar sandbox iMessage dan CoreGraphics API memprosesnya. iPhone X milik Khashoggi lalu tersandera--tanpa klik apa pun yang dilakukannya.

(Apple telah menambal celah iMessage ini pada iOS 14.8.)

Teknologi Israel Pasca Perang Yom Kippur

Pegasus merupakan spyware buatan NSO Group, perusahaan teknologi yang berpusat di Herzliya Pituah, pinggiran Tel Aviv, Israel. NSO Group memperoleh penghasilan terutama dengan menjual Pegasus. Untuk menggunakan Pegasus, kliennya wajib menyetorkan uang senilai $650.000 atau lebih dari Rp9 miliar. Berhasilnya NSO Group menciptakan Pegasus sebagai spyware mengerikan yang dapat menginfeksi korbannya tanpa klik terjadi karena sejak Perang Yon Kippur berakhir pada 1973 Israel mulai mengembangkan dunia teknologinya secara masif, bersiap menghadapi perang siber.

Merujuk studi berjudul "The Israel Odyssey Toward Its National Cyber Security Strategy" (The Washington Quarterly 2017) yang ditulis Dmitry Adamsky, Israel membentuk Tehila Unit pada 1997. Unit di bawah perdana menteri ini bertugas mengkoordinasikan keamanan untuk menangkal serangan siber, termasuk mengendus isu-isu berbahaya di ranah maya yang mungkin akan berdampak di ranah fisik.

Badan ini dibentuk karena Israel merasa kecolongan atas pembunuhan Yitzhak Rabin pada 1995 gara-gara blunder informasi yang diperoleh pihak intelijen. Tak ketinggalan, pada 2002, Israel meloloskan Special Resolution B/84 guna mendukung keamanan siber, yang lantas diterjemahkan dengan pembentukan pasukan siber bernama National Cyber Initiative di bawah kendali Benjamin Netanyahu. Terakhir, pada 2011, Israel membentuk Israel National Cyber Bureau (INCB) yang bertugas bukan di ranah keamanan siber, tapi untuk memastikan Israel memiliki kemampuan mumpuni di jagat teknologi, khususnya di kalangan sipil.

Melalui dukungan Israel National Cyber Bureau, lahirlah startup-startup teknologi di Israel. Bahkan, kembali merujuk studi yang dilakukan Adamsky, Israel merupakan negara dengan konsentrasi per kapita startup teknologi terbesar di dunia, yakni dari setiap 100.000 penduduk terdapat 0,33 startup. Sebagai pembanding, AS hanya memiliki 0,04 startup di setiap 100.000 penduduknya. Yang menarik, pendiri-pendiri startup di Israel memiliki hubungan dengan Unit 8200, divisi khusus milik INCB yang bertugas melatih kalangan sipil di bidang IT. NSO Group merupakan perusahaan yang lahir dari lulusan INCB ini.

Editor: Irfan Teguh Pribadi

Masuk tirto.id

Masuk tirto.id