tirto.id - “WhatsApp itu punya kelemahan dari sisi verifikasi. Karena dia tidak mengenal IMEI atau handphone simcard yang embed di dalam akunnya [...] Jadi artinya kalau seseorang ingin melakukan attack atau kloning WhatsApp, dia cukup kirimkan kode ke nomor tertentu. Sebenarnya handphone yang target ini, dilarikan (atau) di-forward bisa call atau SMS. Dilarikan ke handphone si hacker sendiri,” ucap Hermansyah.

Hermansyah, pakar IT dari Institut Teknologi Bandung (ITB) menyampaikannya dalam sebuah tayangan bertajuk Indonesia Lawyer Club (ILC) yang dihelat di stasiun televisi swasta, perihal tanggapan soal kasus chat pornografi yang diduga dilakukan antara Habib Rizieq dengan Firza Husein. Ia menilai chat WhatsApp tersebut merupakan chat asli tapi palsu. Hermansyah sedang tak mengada-ada, karena sebuah teknologi bisa punya titik celah. Di dunia telekomunikasi mengenal istilah celah pada Signalling System No.7 (SS7).

"Si hacker mempunyai sistem atau mekanisme yang menyerang dari sisi level SS7 signaling," kata Hermansyah lagi.

Apa itu SS7?

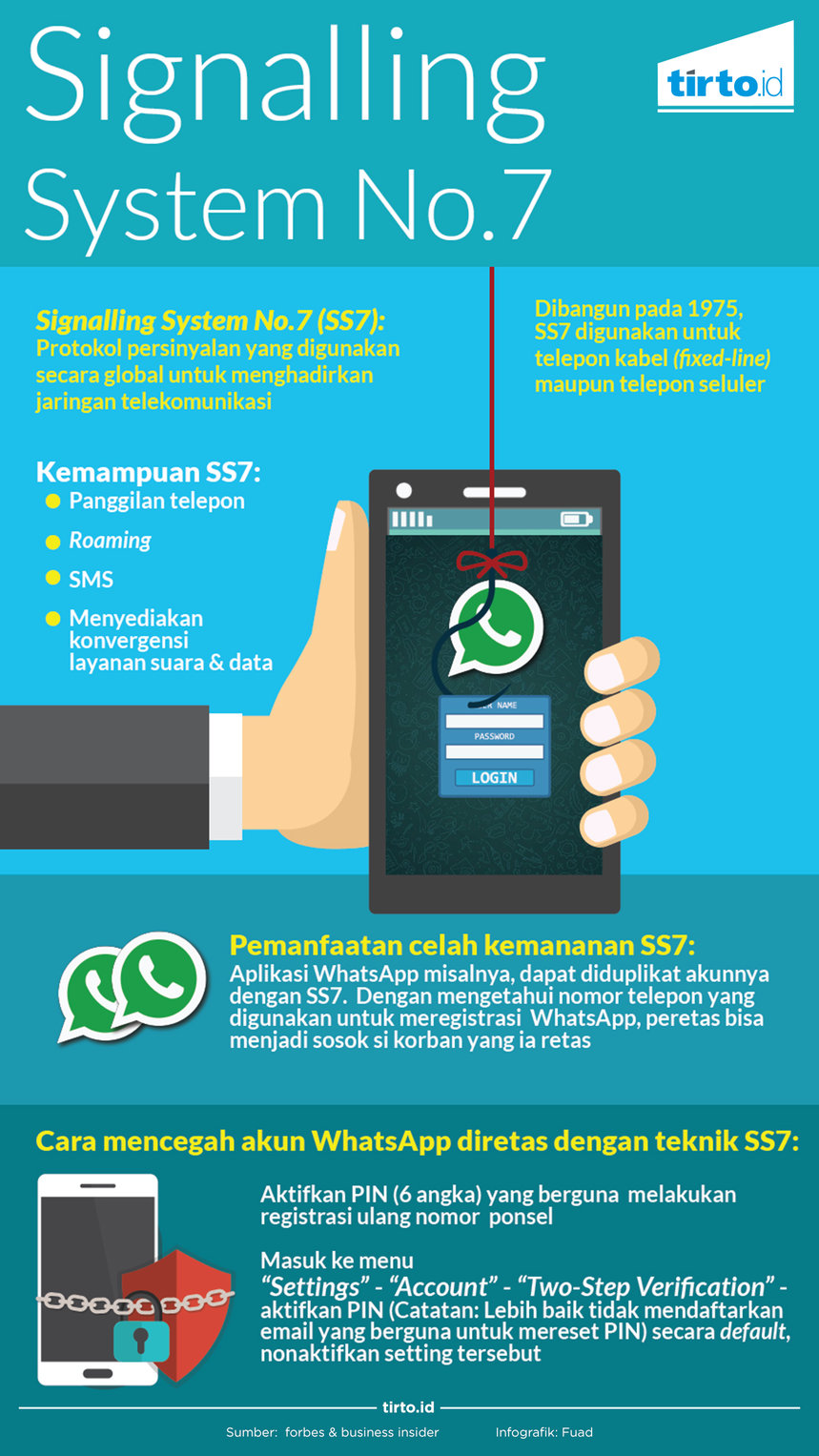

SS7, merupakan suatu protokol persinyalan yang digunakan secara global untuk menghadirkan jaringan telekomunikasi. Protokol tersebut, dibangun pada 1975. Secara sederhana, SS7 memiliki ragam fungsi yang berhubungan dengan panggilan telepon, roaming, SMS, dan menyediakan konvergensi layanan suara serta data yang umum dilakukan saat pengguna memakai ponsel atau telepon kabel (fixed-line).

SS7 juga memungkinkan suatu jaringan saling bertukar informasi. Misalnya seorang pengguna salah satu provider telekomunikasi di Indonesia dengan nama "A", ia sedang berlibur di New York. Orang itu memakai pilihan operator lokal sebut saja "B", untuk keperluan komunikasi selama di Amerika Serikat (AS).

Di sini lah salah satu fungsi dari SS7, ia bisa digunakan untuk menentukan siapa yang menyediakan layanan bagi si pengguna, apakah jaringan dari pihak provider A atau B yang ada di AS. Dari contoh tersebut, bisa dikatakan bahwa SS7 merupakan bagian penting dari konsep saling berbagi antar infrastruktur jaringan dunia antara perusahaan-perusahaan telekomunikasi yang menyelenggarakan layanan telekomunikasi tanpa sekat.

Sayangnya, meskipun memiliki segudang manfaat, SS7 juga memiliki celah keamanan internal. Celah keamanan tersebut, dapat dimanfaatkan oleh peretas untuk mencegat suatu komunikasi yang sedang terjadi. Peretas bisa mengirim/menerima SMS, melakukan/menerima panggilan telepon, hanya dengan mengetahui nomor telepon si korban yang dijadikan target, dengan memanfaatkan celah pada SS7.

Karsten Nohl, seorang peretas mengungkapkan, “(SS7) mungkin (bisa dibilang) sebagai (alat pengintaian) terkuat yang ada sekarang.” Kemampuannya dapat pula untuk mengambil alih akun WhatsApp seseorang.

Bagaimana caranya? WhatsApp, sebuah aplikasi pesan instan populer di dunia, pada kenyataannya menerapkan fitur end-to-end encryption, sayangnya, justru aplikasi tersebut memiliki celah dalam proses registrasi akun yang bisa diakali peretas memanfaatkan celah keamanan di SS7.

- Baca juga: Bahaya di Balik Rahasia Pesan Terenkripsi

WhatsApp, dalam proses registrasi atau pendaftaran, mewajibkan calon penggunanya menggunakan nomor ponsel mereka sebagai “username” akun WhatsApp. Dalam proses pendaftaran akun WhatsApp, pihak WhatsApp akan mengirimkan kode verifikasi pada nomor ponsel yang didaftarkan. Kode verifikasi, dapat dikirim melalui layanan SMS atau panggilan suara oleh pihak WhatsApp.

Memanfaatkan celah di SS7, peretas bisa mencegat kode verifikasi yang dikirim tersebut. Alih-alih diterima pemilik nomor sebenarnya, peretas juga bisa memperoleh kode verifikasi dari WhatsApp, hanya dengan mengetahui nomor korban yang dibidik dan lantas menggunakan celah di SS7 untuk mencegat kode verifikasi yang dikirim pihak WhatsApp tersebut. Apabila kode verifikasi telah berhasil dicuri, seketika ponsel pintar baru yang dimiliki si peretas, akan berubah menjadi ponsel duplikasi seperti yang dimiliki si korban peretasan.

- Baca juga: Pengembang Pesan Instan Melawan Peretas

Teknik semacam ini menggambarkan bahwa layanan pesan singkat seperti WhatsApp punya celah yang bisa dimanfaatkan oleh peretas. Salah satu poin pentingnya, aplikasi ini tidak menggunakan autentikasi kartu SIM untuk mendaftarkan suatu nomor ponsel guna membuat sebuah akun di WhatsApp.

Bagaimana peretas bisa memanfaatkan SS7?

Guna memanfaatkan celah keamanan pada SS7, peretas bisa memanfaatkan Software Development Kit (SDK) atau perangkat lunak yang digunakan untuk membangun suatu aplikasi, memanfaatkan celah keamanan pada SS7. Namun, mencari SDK di belantikan internet sesuatu yang tak mudah. Umumnya SDK yang fungsinya bisa mengelabui SS7 hanya beredar di kalangan komunitas peretas.

Alat Sadap Made in Israel

Bagi yang ingin "memotong kompas" beberapa perusahaan menyediakan aplikasi yang memudahkan memanfaatkan celah pada SS7. Mengutip Forbes, terdapat sebuah perusahaan yang menawarkan pengintaian dengan memanfaatkan celah keamanan di SS7. Ability, sebuah perusahaan asal Israel, menawarkan layanan pengintaian tersebut.

Ability, melalui sebuah aplikasi bernama Unlimited Interception System (ULIN), menawarkan calon pelanggannya, kemampuan pengintaian tanpa mengenal jarak. Hanya dengan mengetahui nomor telepon target, pelanggan bisa melakukan pengintaian tanpa diketahui oleh korban.

Dalam sebuah dokumen, aplikasi ULIN milik Ability mengklaim, “ULIN memungkinkan intersepsi atas panggilan suara, SMS, informasi terkait ponsel GSM/UMTS/LTE, tanpa memerlukan jarak yang dekat atas ponsel yang hendak diintersepsi dan tanpa persetujuan operator jaringan dan hanya memerlukan nomor telepon atau nomor IMSI--nomor identitas internasional. Pelanggan bisa menggunakan ULIN untuk mengintersepsi panggilan, menjaring informasi lainnya, dari manapun di seluruh dunia.”

Untuk bisa menggunakan layanan yang ditawarkan Ability, seseorang calon pelanggan yang tertarik, harus rela merogoh kocek antara $5 juta hingga $20 juta. Tarif yang ditawarkan tergantung pada seberapa penting sosok korban peretasan. Jika sosok yang hendak diintai merupakan sosok penting dan berpengaruh, Ability mengenakan tarif yang tinggi.

Claudio Guarnieri, seorang advokat HAM menuturkan, “memiliki akses pada SS7 merupakan kunci emas dalam aksi pengintaian, saya tidak terkejut (mengetahui bahwa Ability) mengkapitalisasi alat itu.”

Meskipun terlihat sangat mahal, ULIN cukup murah untuk apa yang ditawarkannya. Pihak kepolisian di Amerika Serikat, memiliki alat serupa dengan apa yang dimiliki Ability bernama IMSI-Catchers atau StingRays. Sayang, alat milik kepolisian Amerika itu, memiliki keterbatasan geografis ketika digunakan. Jika ULIN tidak mengenal jarak, StingRays mengharuskan calon korbannya, berada dekat di alat tersebut.

- Baca juga: Mata-mata Bernama NSA

Secara lebih spesifik, Israel memang banyak menyumbangkan perusahaan-perusahaan pembuat teknologi mata-mata atau pengintaian. Data yang dilansir LSM pelindungan privasi, Privacy International mengungkapkan, perusahaan asal Israel, menyumbang sekitar 10 persen dari nilai pasar keamanan dunia. Setidaknya, negara tersebut memiliki 27 perusahaan pembuat teknologi mata-mata yang berkantor pusat di Israel. Selain Ability, ada nama-nama lain seperti Cellebrite, Checkpoint Software, Cyberbit, Elbit, NSO Group, Silicom, Wirex, dan lain sebagainya.

Hadirnya perusahaan asal Israel di tengah bisnis mata-mata memang bukanlah hal yang mengejutkan. Dari 2005-2014, nilai ekspor atas layanan atau alat mata-mata dari Israel mencapai $18 miliar. Angka tersebut, menempatkan Israel berada di posisi ke-3 sebagai negara pengekspor layanan atau alat peretas tertinggi. Bisnis tersebut, merupakan bisnis yang cukup menggiurkan.

Ada dua alasan mengapa Israel menyediakan atau mengekspor layanan atau alat pengintai ke luar negeri. Pertama, merupakan alasan bisnis semata, dengan menjual alat-alat tersebut, selain menguntungkan bagi broker yang menjual, juga bisa menambah pundi-pundi devisa. Kedua, Israel ingin memiliki peran tinggi dalam bisnis mata-mata dunia.

Hasil investigasi Privacy International mengungkapkan, ekspor teknologi pengintaian asal Israel, telah dipasarkan ke berbagai negara antara lain Uzbekistan, Kazakstan, Kolombia, Trinidad Tobago, Uganda, Panama, dan Meksiko, Selain negara-negara itu, melalui broker, teknologi Israel juga masuk ke negara-negara yang secara politik bermusuhan dengan Israel, misalnya seperti Arab Saudi dan Bangladesh.

Ini semakin membuktikan bahwa begitu rentannya privasi seseorang saat berkomunikasi memanfaatkan teknologi aplikasi pesan singkat dan lainnya. Masalah privasi kini mudah direnggut dengan hanya uang jutaan dolar bagi mereka yang berkantong tebal untuk membeli alat atau sistem peretas.

Penulis: Ahmad Zaenudin

Editor: Suhendra