tirto.id - 15 Agustus 2012.

Menjelang malam yang diyakini Muslim di Arab Saudi sebagai Lailatul Qodar, 55.000 karyawan Saudi Aramco, perusahaan minyak yang kini bernilai sekitar $2 triliun, tidak bekerja demi menghadapi malam suci itu.

Kantor Saudi Aramco kosong. Namun, seseorang yang memiliki hak akses, menyusup ke dalam kantor perusahaan milik kerajaan Arab Saudi tersebut, lalu menancapkan flash drive untuk menyebarkan virus bernama “Shamoon” alias W32.DistTrack. Virus ini dirancang untuk melakukan dua hal: menimpa data di hard disk dengan bendera Amerika Serikat yang terbakar dan melaporkan alamat IP komputer yang telah sukses diinfeksi.

Tepat pukul 11.08, “Shamoon” mulai bekerja: melahap ¾ komputer Saudi Aramco atau setara dengan 30.000 unit komputer, lalu memusnahkan dokumen, spreadsheet, email, dan bermacam file yang terkandung di dalamnya. Tak lama usai serangan tersebut, pihak intelijen AS, sebagaimana dilaporkan The New York Times, langsung menuding Iran sebagai pelaku utamanya.

Serangan siber terhadap Arab Saudi tersebut bak penebus luka bagi Iran atas kejadian yang menimpa mereka dua tahun lalu.

Kala itu, firma keamanan siber asal Belarus, setelah memperoleh email dari pelanggannya di Iran yang mengaku komputer milik mereka terus-terusan mengalami rebooting, mengungkap adanya kode jahat “Stuxnet” yang diyakini dibuat atas perintah Presiden George W. Bush pada 2006.

Belakangan diketahui: aplikasi jahat tersebut memang “senjata” yang sengaja dirancang untuk melumpuhkan sistem fasilitas nuklir Natanz di Iran.

Jon R. Lindsay dalam penelitian berjudul “Stuxnet and the Limits of Cyber Warfare” (PDF) menjelaskan, “Stuxnet” merupakan “teknologi program jahat paling canggih yang dirancang untuk tujuan spesifik”. Selain itu, ia juga menyebut bahwa “Stuxnet” adalah “sebuah ketelitian, misil siber berstandar militer”.

“Stuxnet” melakukan serangan skala industri, secara khusus menyasar komputer buatan Siemens, yang digunakan Iran untuk program nuklirnya. Umumnya, komputer-komputer Siemens digunakan untuk mengelola jalur pipa minyak, pembangkit listrik, dan digunakan untuk mengelola pembangkit tenaga nuklir.

Secara khusus, “Stuxnet” bertujuan untuk melumpuhkan komputer yang bekerja mengendalikan sentrifugal (centrifuge) nuklir Iran.

Sentrifugal merupakan tabung silinder berukuran besar yang terhubung melalui pipa dalam suatu konfigurasi yang dikenal dengan sebutan “cascade”. Sebuah konfigurasi “cascade” memiliki 164 sentrifugal. Adapun sentrifugal berputar dengan kecepatan supersonik untuk memisahkan isotop dalam gas uranium yang biasa dimanfaatkan untuk pembangkit listrik tenaga nuklir dan senjata nuklir.

Versi awal program jahat “Stuxnet” diyakini berfungsi untuk memanipulasi katup pada sentrifugal, yang berakibat meningkatnya tekanan di dalam tabung hingga menginisiasi kerusakan. Akibat ulah “Stuxnet”, 60 ribu komputer di Iran pun lumpuh.

Selain “Stuxnet”, Iran pun dipermalukan oleh turunan malware lain yang diberi nama “Flame”.

Kini, selepas Qassem Soleimani, orang nomor satu di Quds, tewas akibat serangan udara drone AS di dekat bandara internasional di Baghdad, Irak, situasi Iran-Amerika kembali memanas. Pemimpin Agung Iran, Ayatollah Ali Khamenei, dan Presiden Iran, Hassan Rouhani, bahkan sudah berseru akan membalas dendam atas kematian Soleimani. Perang Dunia III di ranah maya diyakini akan memuat kembali pertarungan antar “Shamoon” melawan “Stuxnet”.

Pertanyaannya, mungkinkah?

Iran, si Script Kiddie

Dalam meresposn seruan balas dendam dari pihak Iran, The US Cybersecurity and Infrastructure Security Agency (CISA), agen Pemerintah AS yang bertugas melindungi Paman Sam dari serangan siber, mengeluarkan peringatan: “Iran dapat melakukan serangan siber terhadap Amerika Serikat.” Dan jika serangan tersebut benar-benar terjadi, maka menurut CISA “dapat memberikan efek sementara yang mengganggu infrastruktur kritis di Amerika Serikat.”

Jackie Schneider, dalam kolom Monkey Cage yang terbit di The Washington Post, menyebut bahwa serangan Iran secara siber pada AS sukar dilakukan. Terlebih jika mereka ingin menghancurkan AS secara fisik dan seketika.

Serangan siber, tulis Schneider, berbeda dengan serangan rudal. Jika rudal, ketika diluncurkan dan mengenai sasaran, langsung menghancurkan, maka serangan siber sebaliknya: merusak perlahan, bahkan bisa tidak diketahui apa kerusakannya.

Kala AS menyerang fasilitas nuklir Iran via “Stuxnet” pada 2006, misalnya, keberadaan serta dampak serangan siber itu baru diketahui empat tahun berselang, yakni 2010.

Di sisi lain, meskipun sukses mengusik Saudi Aramco melalui “Shamoon”, kemampuan siber Iran masih diragukan.

Robert Lee, mantan analis NSA, sebagaimana dikatakannya pada Motherboard, menyebut bahwa “Iran memang terus mengembangkan kemampuan digital mereka selama bertahun-tahun. Sayangnya, Iran mungkin tidak memiliki kemampuan mumpuni seperti yang telah mereka tunjukkan.”

Iran memang diyakini berada di balik “Shamoon” yang menyerang Saudi Aramco. Akan tetapi, laporan Tom’s Hardware, yang mengutip analisis Kaspersky Labs, menyatakan: diduga kuat “Shamoon” merupakan jelmaan “Wiper”, anak malware “Flame”, alias cucu dari “Stuxnet”.

“Wiper” memang terkenal sebagai malware yang melahirkan banyak turunan dan kerap digunakan untuk melakukan serangan siber. “Black Energy” (digunakan untuk menyerang industri energi di Ukraina), “Destover” (digunakan untuk menyerang penyelenggaraan Olimpiade di Korea Selatan), hingga “ExPetr” /“Not Petya” (melakukan serangan ransomware) merupakan turunan “Wiper”.

Menurut Kaspersky Labs, Iran telah melakukan aksi scriptkiddies alias tindakan penulis kode yang hanya berdasarkan copy-paste source code untuk menghasilkan program baru. Dalam hal ini yang dimaksud adalah “Shamoon”.

Namun, meskipun “Shamoon” diduga dihasilkan melalui aksi scriptkiddies, Duncan Hodges, pengajar Cyberspace Operations pada Cranfield University, menyebut bahwa Iran sejatinya memang “tengah menggenjot kemampuan sibernya dengan intensif.”

Jika menilik catatan sejarah, faktanya memang demikian. Banyak peretas Iran yang sukses mempecundangi AS.

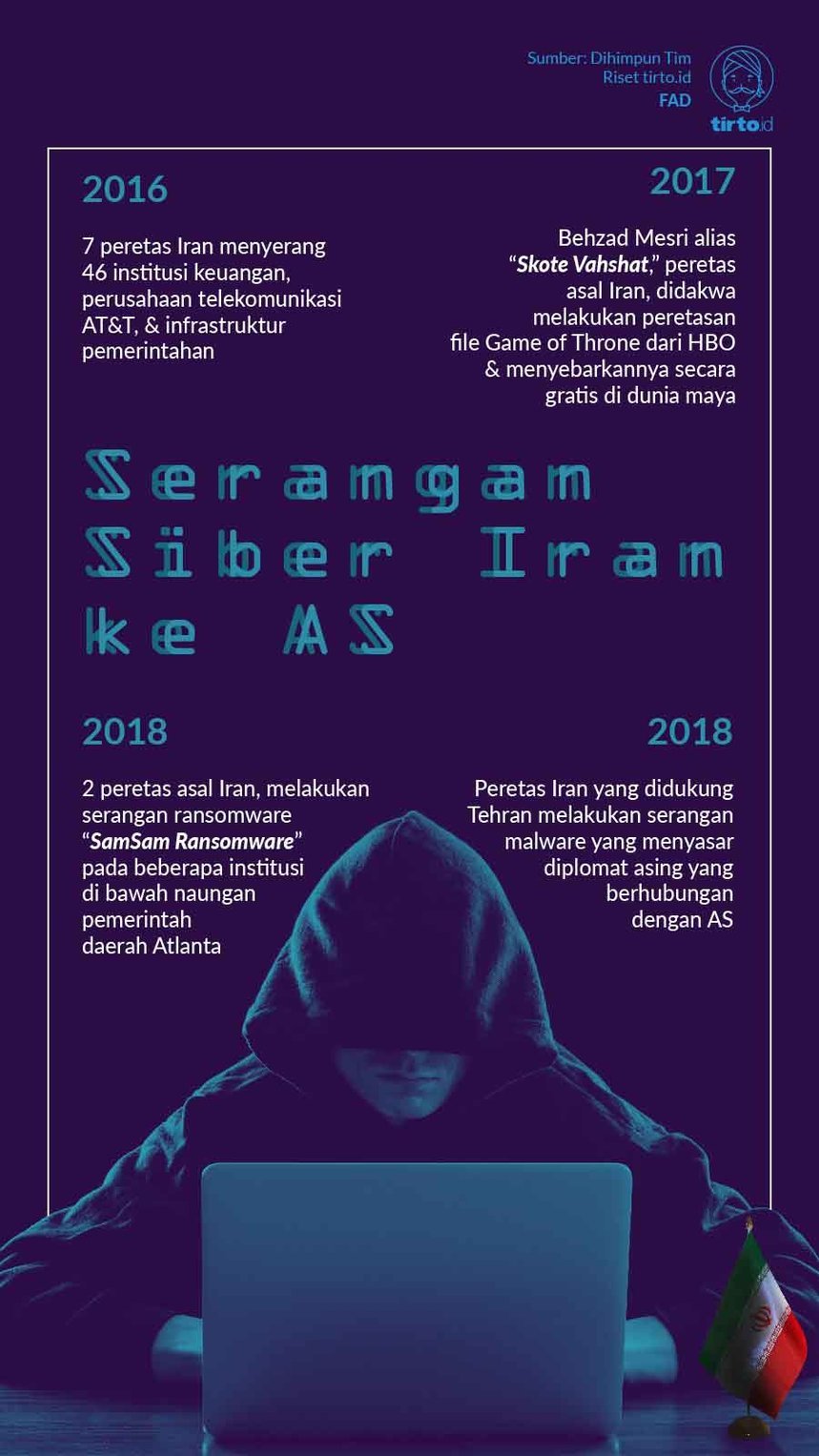

Pada 2016, misalnya, Reutersmelaporkan tujuh peretas Iran sukses menyusup pada 46 institusi keuangan di AS, termasuk JPMorgan Chase, Wells Fargo, hingga American Express. Selain itu, para peretas juga sukses masuk ke sistem Bowman Avenue Dam di Rye Brook, New York, sebagai salah satu infrastruktur vital negeri Paman Sam tersebut.

Setahun berselang, seorang peretas Iran bernama Behzad Mesri juga sukses membobol sistem HBO, hingga 1,5 terabyte data serial Game of Thrones sukses digondol olehnya. Lalu, pada 2018, The Timesmelaporkan, peretas Iran bernama Faramarz Shahi Savandi dan Mohammad Mehdi Shah Mansouri, melakukan serangan ransomware “SamSam Ransomware” pada beberapa institusi di bawah naungan pemerintah daerah Atlanta, di negara bagian Georgia.

Terlepas dari berbagai analisis maupun asumsi yang ada terkait kemampuan siber Iran, jika Perang Dunia III di alam maya benar-benar terjadi, kemenangan belum pasti berada di sisi Amerika Serikat.

Editor: Eddward S Kennedy