tirto.id - Apa yang dibocorkan oleh WikiLeaks sering menjadi daya tarik publik. Informasi-informasi yang dibocorkan WikiLeaks seolah menjadi "konfirmasi" dari pelbagai rumor atau dugaan yang sempat bertebaran sebelumnya.

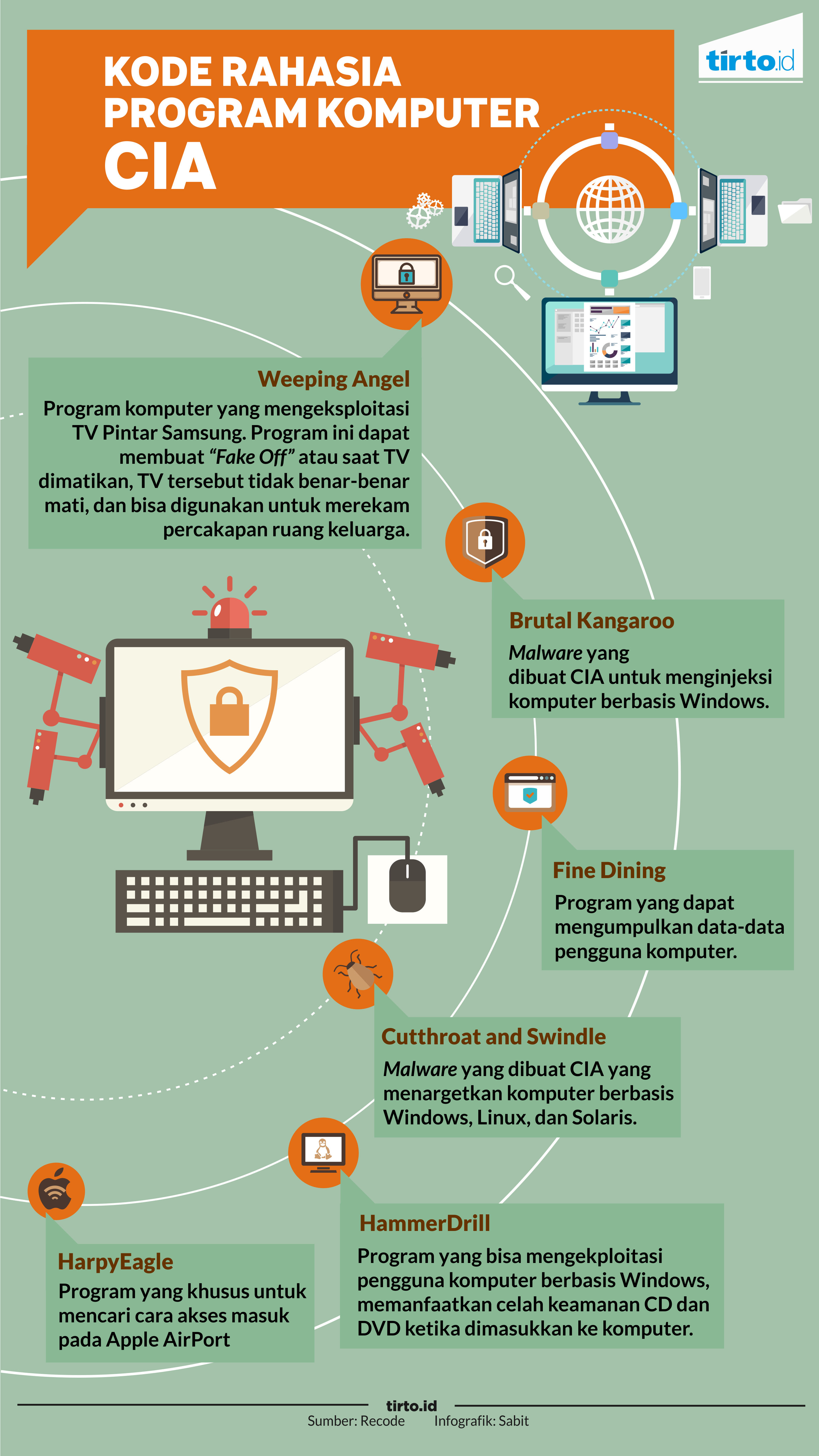

Belum lama ini, WikiLeaks mempublikasikan bocoran yang disebut “Vault 7” pada 7 Maret 2017. Bocoran tersebut memuat 8.761 dokumen. Dokumen-dokumen tersebut mengungkapkan bahwa badan intelijen Amerika Serikat atau CIA ini melakukan aksi mata-mata dengan memanfaatkan banyak program komputer. Program-program tersebut di antaranya: Malware, Virus, Trojan, dan berbagai program lainnya.

Bocoran dari WikiLeaks juga mengungkapkan bahwa CIA memanfaatkan celah-celah keamanan pada beragam perangkat elektronik untuk memperoleh informasi yang mereka inginkan. Ponsel pintar Android maupun iPhone yang memiliki celah keamanan, dimanfaatkan oleh para peretas CIA untuk melakukan aksi mata-mata. Begitu juga dengan komputer berbasis Windows, Linux, dan MacOS.

Secara teknis, CIA memanfaatkan celah keamanan pada beragam perangkat pintar untuk memperoleh data yang mereka inginkan. Setidaknya ada 14 celah keamanan yang dimanfaatkan CIA pada iPhone untuk “mengambil alih” ponsel bikinan Apple tersebut. Pada telepon pintar berbasis Android, terdapat 25 celah keamanan yang dimanfaatkan CIA dari sistem operasi buatan Google tersebut. Selain itu, CIA juga memiliki 15 alat yang diberi label “priv” atau previlege escalation. Label tersebut merujuk pada kemampuan alat yang dimiliki CIA untuk sepenuhnya menguasai perangkat yang menjadi target.

Untuk kasus Android, Wired memberitakan bahwa CIA memiliki 8 teknik remote untuk mengekploitasi telepon pintar tersebut. Jenis telepon pintar yang jadi target CIA tersebut, termasuk di antaranya adalah Samsung Galaxy dan Nexus. Artinya, agen CIA hanya perlu duduk-duduk manis di Langley untuk mengambil alih telepon pintar tersebut. Sedangkan untuk kasus iPhone, CIA memiliki satu teknik yang bisa mengekploitasi iPhone dari jauh.

Marcello Salvati, seorang peneliti keamanan dari firma Coalfire mengungkapkan, “secara pasti dengan mengekploitasi (celah keamanan) bersama (CIA) dapat mengendalikan secara penuh sebuah iPhone.”

Aksi memanfaatkan celah keamanan pada beragam perangkat pintar yang dilakukan CIA tersebut, merujuk pada aturan bertajuk “Vulnerabilities Equities Process” yang ditandatangani Presiden Obama pada 2010 silam. Vulnerabilities Equities Process merupakan hak bagi CIA atau agen pemerintah lain untuk memutuskan apakah mereka akan menahan atau mengungkapkan (pada perusahaan pembuat) informasi tentang celah keamanan yang mereka temukan.

Umumnya, saat celah keamanan ditemukan, si penemu akan sesegera mungkin menghubungi perusahaan pembuat perangkat keras maupun perangkat lunak. Beberapa perusahaan teknologi besar bahkan memberikan hadiah bagi si penemu celah keamanan. Google bahkan membuat sebuah program yang memberikan imbalan bagi siapa saja yang menemukan celah atau lubang keamanan pada layanan-layanan milik mereka, termasuk perambah Chrome. Google menjanjikan uang senilai $500 hingga lebih dari $3.000 bagi si penemu, tergantung dari seberapa genting celah keamanan yang ditemukan tersebut.

Seperti ditulis The New York Times, Apple bahkan berani membayar hingga $200.000 bagi orang atau organisasi yang menemukan celah keamanan yang dianggap genting pada Firmware perangkat bikinan mereka. Firmware merupakan perangkat lunak permanen yang tercetak pada memori suatu perangkat elektronik.

Saat sebuah celah keamanan ditemukan, sebuah perangkat berada dalam masa “Zero-Day Vulnerability”. Zero-Day Vulnerability merupakan saat di mana celah keamanan yang ditemukan, belum diperbaiki oleh perusahaan pengembang atau pembuat. Di masa-masa seperti itulah, suatu perangkat akan sangat rawan disusupi oleh pihak-pihak yang tidak memiliki hak.

Selain pada perangkat elektronik seperti ponsel pintar dan komputer, CIA juga memanfaatkan celah-celah keamanan di banyak software atau perangkat lunak yang umum digunakan masyarakat. Perambah Chrome buatan Google merupakan salah satu perangkat lunak yang dimanfaatkan oleh CIA. Aksi mengambil alih perambah Chrome dilakukan CIA, mereka lakukan awalnya memanfaatkan situsweb-situsweb yang telah mereka infeksi dengan Malware maupun Virus.

Bahkan, dikutip dari WikiLeaks, CIA juga memanfaatkan produk-produk keamanan komputer seperti antivirus untuk melancarkan aksinya. CIA sebenarnya tidaklah sendirian mengungkap celah kemanan dan memanfaatkannya. Dalam bocoran WikiLeaks, ada label-label bertajuk “dibeli oleh NSA” dan “dibagi bersama CIA” pada program atau alat yang mereka gunakan untuk memanfaatkan suatu celah keamanan. Pangu, hacker dari Cina yang berhasil menjebol iPhone untuk melakukan jailbreak dan lantas dapat memasang beragam aplikasi di luar App Store, menjadi salah satu rujukan CIA dalam aksi menyusup mereka.

Bocornya aksi-aksi yang dilakukan CIA untuk memata-matai dan memanfaatkan produk teknologi mengindikasikan bahwa perangkat yang khalayak gunakan sehari-hari secara fundamental tidaklah aman. Apa pun jenis enkripsi yang digunakan, apa pun jenis aplikasi pesan instan yang digunakan, dan meskipun kita memanfaatkan “two-factor-authentication”, CIA bisa menembus itu semua.

CIA mampu menyusup pada sistem operasi pada komputer yang kita gunakan, mengambil alih kamera dan mikrofon di telpon pintar milik kita dengan sekehendak hati orang-orang yang berada di Langley. Bahkan, CIA bisa memanfaatkan televisi pintar yang orang-orang tempatkan di ruang keluarga, untuk menjadi mikrofon bagi mereka di Langley.

Dalam dokumen yang dibocorkan WikiLeaks, CIA memiliki suatu program peretasan bernama “Weeping Angels”. Nama tersebut merujuk pada salah satu karakter dalam serial Doctor Who. Sosok Weeping Angels merupakan sosok humanoid yang sangat perkasa. Weeping Angels, dibuat bekerjasama dengan dinas intelijen Inggris, MI5. Diwartakan Forbes, Weeping Angels bagaikan aplikasi TV pintar lainnya, tapi Weeping Angels bekerja secara background atau sembunyi-sembunyi.

Diwartakan Wired, TV pintar buatan Samsung yang bisa mereka kendalikan merupakan produksi antara tahun 2012 hingga 2013. Jenis-jenis TV pintar Samsung tersebut antara lain: Seri UNES800F, E8000GF Plasma, UNES7550F, UNF8000, F8500 Plasma, UNF7500, dan UNF7000. Secara lebih terperinci, TV pintar Samsung yang sangat rawan disusupi Weeping Angels adalah TV pintar dengan Firmware versi 1111, 1112, 1116. TV pintar buatan mereka memiliki fitur kamera, kontrol suara, pendeteksi wajah, kontrol gerakan, interaksi suara dan berbagai fitur canggih lainnya. TV pintar buatan Samsung juga memiliki colokan USB yang bisa dimanfaatkan pemilik.

Dari data Statista, di 2017 diperkirakan 244,4 juta TV pintar dikepalkan di seluruh dunia. Sayangnya, tidak terdapat data pasti mengenai berapa banyak TV pintar Samsung yang dapat diekploitasi CIA tersebut.

Weeping Angels dibuat untuk dapat merekam audio memanfaatkan mikrofon yang terdapat di TV pintar buatan Samsung tersebut. Dan dapat juga mengakses akun berikut kata kunci yang disimpan di TV tersebut.

Secara teknis, Weeping Angels disebutkan menyebar terutama melalui colokan USB yang tersedia di TV tersebut. Tapi, Weeping Angels juga memiliki kemampuan menginfeksi melalui jaringan internet.

Fitur yang paling hebat dari Weeping Angels adalah kemampuannya untuk melakukan “fake off mode”. Dalam bahasa sederhana, jika pengguna mematikan TV pintarnya, TV sebenarnya tidak benar-benar mati. CIA bisa memanfaatkannya untuk merekam segala percakapan yang terjadi di sekitar TV pinta buatan Samsung ditempatkan.

Yang lebih mencengangkan lagi, sebenarnya Weeping Angels masih dalam masa pengembangan. Dikutip dari WikiLeaks, Weeping Angels diproyeksikan bisa melakukan siaran langsung percakapan audio, merekam video, dan menghentikan proses upgrade pada TV pintar tersebut. Bukan tidak mungkin pula, Weeping Agels akan melebarkan sayapnya pada TV pintar buatan pabrik lain.

Kenapa bisa terjadi? CIA bisa melakukan aksi penyedapan dengan memanfaatkan perangkat teknologi, jawabannya adalah sebab manusia berada di zaman “Internet of Things” atau “Programable World”. Masa di mana segala perangkat terhubung dengan internet. Dan juga masa di mana manusia begitu banyak memanfaatkan software atau perangkat lunak dalam kehidupannya.

Sayangnya, secara awam, kita hanya menikmati internet di permukaannya saja. Seperti misalnya berbincang melalui WhatsApp, asik membaca status teman atau keluarga di Facebook, dan pelbagai kegiatan lainnya yang berhubungan dengan internet lainnya. Tanpa benar-benar kita ketahui bagaimana dunia internet sebenarnya bekerja.

CIA, dengan dukungan pemerintah, mampu menyusup di balik layar perangkat-perangkat yang terhubung dalam jaringan internet tersebut. Sayangnya, menurut Kevin Bankston, direktur dari New America Foundation’s Open Technology Institute, aksi CIA tersebut bisa juga dimanfaatkan oleh pihak-pihak lain.

“Jika CIA bisa memanfaatkannya (celah keamanan), artinya Rusia, atau Cina, atau organisasi kriminal (juga bisa).”

Internet, dengan pelbagai perangkat memberikan dua sisi bagi penggunanya, yaitu positif dan negatif. Aksi mata-mata CIA yang memanfaatkan perangkat teknologi, semakin membuka mata bahwa segala kemudahan yang diperoleh manusia masa kini melalui perangkat teknologi adalah pisau bermata dua bagi privasinya.

Penulis: Ahmad Zaenudin

Editor: Suhendra

Masuk tirto.id

Masuk tirto.id