tirto.id - Alkisah, Ali Baba, pemuda miskin di Jazirah Arab, sedang bekerja mengumpulkan dan memotong kayu bakar. Ketika Ali Baba beristirahat pada tengah hari, di kejauhan, sekelompok bandit berjalan mengunjungi sebuah gua. Penasaran, Ali bergerak dan mengendap-endap mendekati para bandit

“Alakazam, bukalah pintunya,” ucap sang pemimpin bandit. Ajaib, bongkahan batu besar yang menutupi gua, seketika terbuka. Dan dari dalam gua itu, kilau emas dan perak hasil jarahan bandit mencuat. Ali Baba tergoda memilikinya.

Kisah Ali Baba yang termuat dalam buku kumpulan dongeng Alf Laylah wa-Laylah (Arabian Nights), tulis Dan Goodin dari Ars Technica, adalah bukti bahwa password telah eksis di benak manusia beratus-ratus tahun lampau, bahkan sebelum dunia komputer lahir.

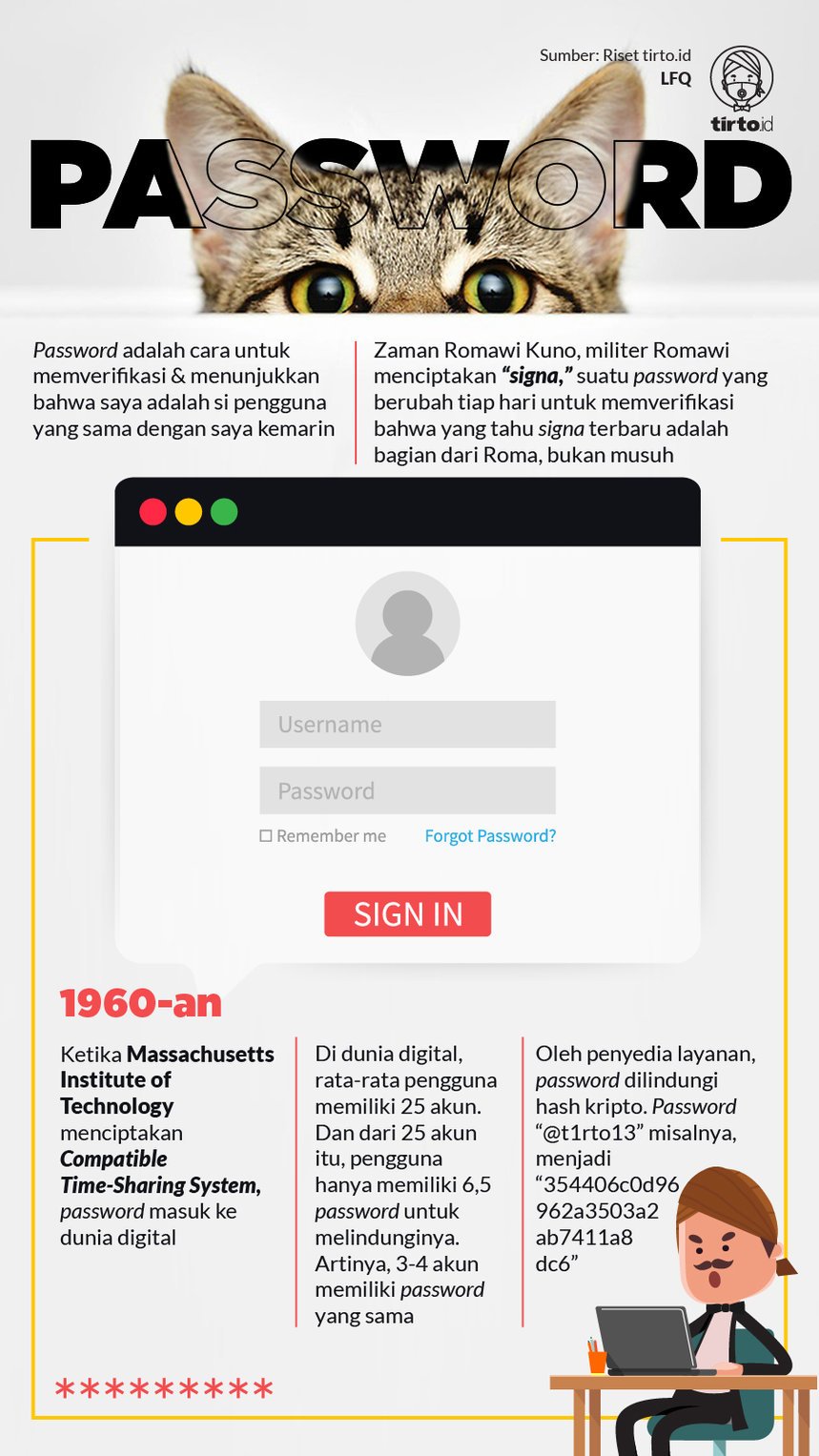

Dalam studi berjudul “Guessing Human-Chosen Secret” (2012) menyebut password pertama digunakan manusia pada zaman Romawi Kuno. Kala itu, untuk mencegah musuh masuk ke wilayah Roma, militer Romawi menciptakan signa alias suatu password yang berubah tiap hari. Signa dibagikan ke prajurit untuk memverifikasi bahwa yang tahu signa terbaru adalah bagian dari Roma, bukan musuh.

Ketika Massachusetts Institute of Technology menciptakan Compatible Time-Sharing System pada dekade 1960-an, password merasuk ke dunia digital.

Tentu saja, password yang termuat dalam kisah Ali Baba, di masa militer Romawi Kuno, ataupun Compatible Time-Sharing System telah sangat berbeda dengan password yang kini digunakan. Melalui “Alakazam, bukalah pintunya,” misalnya, password terasa sederhana, tetapi saat ini, di zaman iPhone, Gmail, dan Facebook password adalah barang yang sangat memusingkan.

Delapan Karakter, Berbeda Tiap Akun, dan Ganti Secara Berkala

Dalam studi berjudul “Do Strong Web Passwords Accomplish Anything?” (2007), dua peneliti Microsoft Research Dinei Florencio dan Cormac Herley menyebut pengguna internet sangat akrab dengan saran-saran pembuatan password. Misalnya: password mesti dibuat dengan kuat, minimal delapan karakter--gabungan huruf dan angka dan karakter spesial, berbeda tiap akun, dan ganti secara berkala. Masalahnya, sebagaimana ditulis Dan Goodin, rata-rata pengguna internet memiliki 25 akun layanan internet, entah email atau media sosial. Membuat (dan menghafal) password yang kuat dan berbeda untuk 25 akun rasanya mustahil dilakukan.

Studi lain dua peneliti Microsoft itu yang berjudul "A Large Scale Study of Web Password Habits" (2007) menyatakan bahwa dari ke-25 atau lebih akun yang dimiliki, pengguna internet hanya memiliki 6,5 password untuk melindunginya. Lalu, 6,5 password yang berbeda itu umumnya memiliki keterkaitan satu dengan lainnya. Misalnya, jika saya menggunakan “@t1rto13” untuk melindungi akun Gmail dan Yahoo, ada kemungkinan besar bahwa saya menggunakan “@t1rto14” untuk melindungi akun Twitter dan Facebook.

Jika merujuk saran-saran umum tentang password, 6,5 password untuk melindungi 25 akun jelas berbahaya. Artinya, tiga hingga empat akun memiliki password yang sama. Satu saja password diketahui orang yang tidak bertanggung jawab, dua hingga tiga akun lain juga terambil alih. Jika satu password sudah diketahui, password lain kemungkinan akan mudah ditebak.

Kesialan lain, jika sebuah password--sekuat dan serumit apapun--diketahui sukses membobol suatu akun, peretas umumnya akan memasukkan password itu ke dalam database password, semacam kamus kumpulan password sukses--yang oleh peretas dinamai “rainbow tables”--dan lantas memasukkan sebagai pijakan algoritma bikinan peretas bahwa password demikian patut dicoba. Rata-rata, dalam sebuah rainbow tables, peretas menyimpan hingga 60 juta password kuat nan rumit yang sukses.

Pertanyaannya: bagaimana seharusnya password dibuat dan diperlakukan? Jawaban sederhananya: tidak ada password yang benar-benar aman, sekuat dan seunik apapun. Mengganti password secara berkala hanya membuat pengguna mengalami password fatigue alias lupa akan password yang sudah dibuat dan akhirnya mengklik fitur “lupa password” di layanan internet yang digunakan. Florencio dan Herley bahkan menyatakan saran-saran untuk membuat password unik dan kuat sebagai “langkah usang”. Alasannya, dunia digital kini menghadirkan teknik-teknik pencurian password yang lebih variatif dibanding dua hingga tiga dekade silam, semisal phishing, keylogging, brute-force attack, hingga bulk guessing attack. Teknik-teknik itu kemudian didukung oleh komputer peretas yang semakin canggih--dan murah.

Tulisan lain Goodin, yang termuat di Wiredmengisahkan pengalaman editor Ars Technica Nate Anderson mendapat tantangan tak biasa pada 2013 silam. Ia, sebagai orang yang benar-benar awam soal peretasan, diminta mengunduh 16.000 password yang telah dilindungi dengan hash kripto, suatu teknik mengubah password “@t1rto13” misalnya, menjadi “354406c0d96962a3503a2ab7411a8dc6” untuk lantas di-crack, dibobol, diketahui password sebenarnya. Hasilnya, hanya dalam hitungan jam, Anderson sukses membobol setengah dari kumpulan password yang telah dilindungi hash itu.

Bayangkan jika Anderson adalah seorang peretas profesional.

Masih merujuk paper Florencio dan Herley, password “Sn00py2,” secara umum, memang lebih kuat dibandingkan “749278.” Namun, kuat yang dimaksud bukanlah anti peretasan, melainkan soal cepat-lama suatu password dapat diretas. Teknologi yang kian canggih dan murah membuat peretasan password kian cepat dilakukan. Sebuah komputer yang ditenagai AMD Radeon HD7970, misalnya, menurut Goodin, dapat melakukan paling tidak 8,2 miliar pelacakan password, bukan per hari atau per jam, tetapi per detik. GPU atau video card yang lebih baik dari AMD Radeon HD7970, yang berharga kira-kira lebih dari $500, sanggup melakukan pekerjaan serupa dua bahkan tiga kali lipat.

Rick Redman, konsultan keamanan pada KoreLogic, pernah mengadakan acara peretasan berjudul “Crack Me If You Can” pada konferensi peretas dunia, Defcon. Ia menyatakan bahwa membobol password 16-karakter sukar dilakukan tujuh tahun silam, tetapi kini dapat dilakukan dengan mudah karena "komputer yang canggih nan murah tersedia di pasaran”.

Kini, salah satu yang dapat diperbuat pengguna internet mengamankan akun-akun yang dimiliki ialah dengan meng-outsource-kan password ke layanan password manager seperti Dashlane, 1Password, Lastpass, hingga Roboform. Layanan-layanan itu menciptakan password kuat, yang bahkan mustahil diingat penggunanya. Lantas, si pengguna hanya perlu menciptakan dan mengingat satu password kuat sebagai “master password”.

Dashlane dan kawan-kawan memang baru. Namun, konsepnya telah ada cukup lama, semisal termuat dalam paper berjudul “Pico: No more passwords!” yang ditulis Frank Stajano dari University of Cambridge dan dipresentasikan pada Security Protocols Workshop di 2011 silam. Kala itu, Stajano mengusulkan konsep bernama “Pico”.

Dengan tren kian menjamurnya layanan internet, pengguna disarankan membuat banyak password. Namun, tentu saja, hal demikian cukup mustahil dan akan sukar diingat (meskipun bisa). Menurut Stajano, pengguna memang perlu menciptakan password yang berbeda untuk tiap akun, tetapi, yang lebih utama, pengguna seharusnya hanya mengingat satu saja password, dan kemudian membuat semacam “alat terpercaya” untuk menyimpan password-password lainnya--yang dilindungi oleh satu password itu.

Tentu saja, hanya memiliki satu master password untuk melindungi password lain mengundang bahaya. Jika pengguna lupa master password itu, ia tidak dapat mengakses segala layanan internet yang digunakan. Dan jika satu password itu sukses diketahui peretas, semua akun akan terambil alih.

Dalam paparannya di Vox, Timothy B. Lee mengusulkan satu cara sederhana mengamankan satu password utama itu, khususnya dari peretas. Itu ialah dengan menuliskannya di atas kertas. Alasannya sederhana, “peretas tidak mungkin meretas kertas”, dan jika kertas itu disimpan baik-baik, misalnya di dalam dompet, pengguna dapat mengingat dan mengaksesnya dengan mudah. Lorrie Cranor, ilmuwan komputer pada Carnegie Mellon University, yang diwawancarai Lee, memperkuat langkah ini. Katanya, “jika ketakutan pengguna internet tentang password adalah peretas, kertas adalah pilihan terbaik.”

Lagi-lagi, karena dunia ini diliputi ketidaksempurnaan, kertas mungkin aman dari peretas, tetapi kertas menghadirkan kemungkinan lain: hilang dan sangat mungkin diintip orang lain.

Membuat password kuat atau mengalihdayakannya ke password manager jadi kewajiban pengguna. Masalahnya, soal keamanan password, bukan hanya pengguna yang memiliki kewajiban, tapi juga penyedia layanan. Kembali merujuk paper Florencio dan Herley, penyedia layanan patut memberlakukan kebijakan “three strike”: mematikan akses dalam tempo tertentu pada suatu akun jika terjadi kesalahan memasukkan password sebanyak tiga kali. Belum semua layanan internet melakukan kebijakan ini. Dunia perbankan telah lebih dulu melakukannya.

Jika three strike diberlakukan, PIN yang memiliki 6 digit, misalnya, akan membuat peretas kesukaran membobolnya. Sebab, secara matematis, jika tiga kali percobaan gagal dan perusahaan internet mematikan akses akun selama 24 jam, peretas perlu waktu 10 tahun membobol akun, dengan kemungkinan keberhasilan hanya 1 persen. Hitung-hitungannya, “3×365×10/1e6≈0.011.”

Cara lain: pemilik layanan internet dapat memaksakan penggunanya mengalihdayakan verifikasi akses ke perangkat kepercayaan pengguna, langkah yang lebih dikenal two-step authentication. Entah melalui SMS ataupun email.

Editor: Windu Jusuf