tirto.id - Para pengguna ponsel pintar bersistem operasi Android pasti akrab dengan notifikasi pembaruan perangkat lunak yang mampir di layar ponsel tiap beberapa bulan sekali. Biasanya pembaruan tersebut juga sepaket dengan beberapa pembaruan keamanan ponsel Android.

Tetapi bagaimana jika pembaruan keamanan yang seharusnya sudah terpasang ketika disetujui oleh pengguna ternyata justru fiktif?

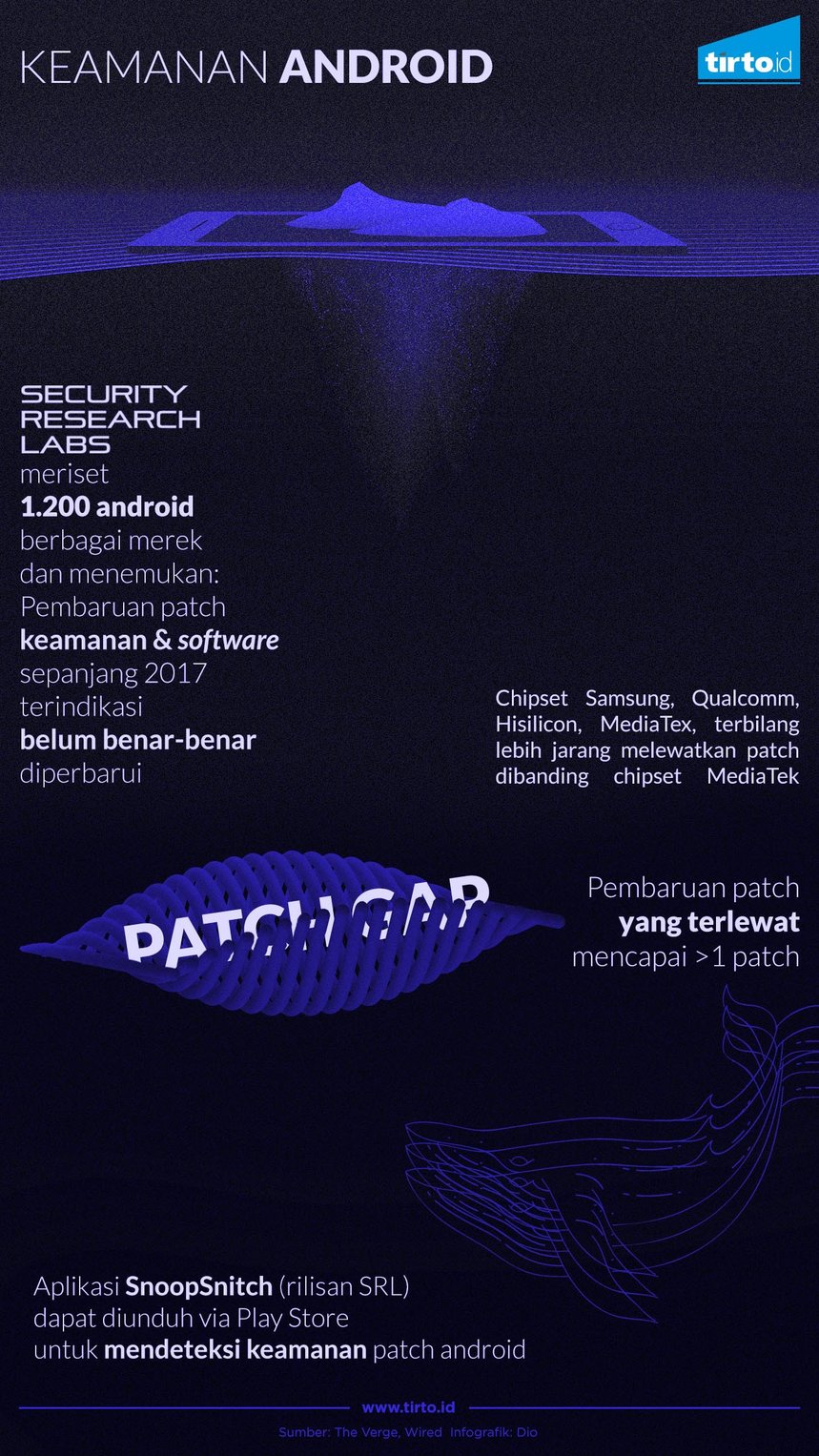

Kenyataannya peristiwa tersebut benar terjadi. Karsten Nohl dan Jakob Lell, dua peneliti dari perusahaan keamanan Security Research Labs (SRL) menemukan bahwa sebagian besar vendor atau produsen ponsel pintar Android lupa atau sengaja menghilangkan beberapa patch (tambalan) keamanan ke dalam paket pembaruan perangkat lunak.

Fenomena itu disebut dengan istilah "patch gap", yakni ketika produsen ponsel memberi tahu para pengguna bahwa paket pembaruan mereka memiliki semua patch keamanan android hingga tanggal tertentu dan siap dipasang. Namun setelah dipasang, beberapa patch tersebut ternyata tidak ada.

Temuan itu dipaparkan secara detail oleh para peneliti SRL Labs di konferensi keamanan Hack in the Box di Amsterdam bulan April lalu. Dengan melibatkan 1.200 ponsel di lebih dari selusin produsen ponsel, mereka menemukan setiap produsen ponsel memiliki tingkat kebohongan pembaruan keamanan yang berbeda-beda.

Secara spesifik, SRL berfokus pada ponsel yang menerima setidaknya satu patch keamanan dari bulan Oktober 2017. Google, Samsung, Sony dan Wiko menjadi produsen ponsel Android yang paling sedikit berbohong dengan rata-rata hanya melewatkan satu pembaruan patch.

Xiaomi, OnePlus dan Nokia rata-rata melewatkan satu sampai tiga patch. HTC, Huawei, LG dan Motorola rata-rata melewatkan tiga sampai empat patch. ZTE dan TCL menjadi produsen ponsel Android paling berantakan dengan rata-rata melewatkan lebih dari empat patch. Ditemukan pula kasus produsen hanya mengubah tanggal pada klaim pembaruan keamanan yang sebenarnya tidak menyertakan tambalan apapun alias fiktif.

“Kami menemukan bahwa ada kesenjangan antara klaim menambal (patching) dengan kenyataan yang sebenarnya di perangkat terpasang. Ini barangkali kecil (efeknya) untuk beberapa perangkat tetapi cukup signifikan bagi yang lain,” kata Karsten Nohl, peneliti sekaligus pendiri SRL kepada Wired.

Tentu praktik semacam itu berbahaya bagi ponsel Android. Layaknya telat diberi imunisasi, ponsel menjadi rentan terhadap tindak peretasan dan isu keamanan lainnya.

Penelitian mendalam lainnya dari SRL juga merambah ke chipset yang dipakai oleh berbagai produsen ponsel Android untuk mencari kaitan dengan pembaruan patch keamanan yang kacau itu. Ada empat chipset yang diteliti, yaitu Samsung, Qualcomm, Hisilicon, MediaTex.

Hasilnya cukup memberi gambaran lebih dalam. Ponsel Android yang dibekali chipset prosesor Samsung paling sedikit kehilangan pembaruan patch keamanan. Sementara hasil buruk dicetak oleh ponsel berchipset MediaTex asal Taiwan dengan paling banyak kehilangan pembaruan patch keamanan.

Chipset MediaTex rata-rata tertanam dalam ponsel Android berharga murah. Analisis SRL menyatakan, bug (kesalahan) lebih sering ditemukan di chipset dibanding pada sistem operasi Android. Akibatnya, para produsen ponsel membebaskan pembuat chip untuk memberikan pembaruan keamanan atau mengabaikannya.

Untuk membantu para pengguna ponsel Android mengetahui apakah ponselnya sudah terpasang patch keamanan terbaru atau belum, SRL Labs meluncurkan aplikasi bernama SnoopSnitch yang bisa diunduh di Play Store.

Merespons hasil penelitian SRL Labs yang pertama kali dipublikasikan secara luas oleh Wired, Google sebagai pengembang utama sistem operasi Android angkat bicara. Pihaknya berdalih bahwa beberapa perangkat yang dianalisis SRL mungkin bukan perangkat yang disertifikasi langsung oleh Android sehingga berimbas pada tidak adanya perlindungan dengan standard keamanan Google.

Klaim Google bahwa ponsel Android modern memiliki fitur keamanan yang membuatnya sulit untuk diretas, sekalipun belum mendapat patch keamanan terkini. Raksasa Google juga berpendapat bahwa para produsen ponsel mungkin memilih menghapus temuan kerentanan keamanan di ponsel dibanding mengirimkan pembaruan patch keamanan.

Tetapi bagi Nohl, kasus di mana produsen ponsel memilih menghapus kerentanan keamanan dibanding mengirimkan patch keamanan terbaru adalah sesuatu yang langka dan tidak signifikan jumlahnya.

Pentingnya Patch Keamanan

Data Statista mencatat, pada 2017 Android menguasai lebih dari 80 persen semua penjualan ponsel pintar di seluruh dunia. Diperkirakan hingga tahun 2020 mendatang, Android masih merajai sistem operasi mayoritas pengguna ponsel di seluruh dunia.

Sebagai sebuah sistem operasi populer di ponsel pintar, Android jelas memiliki potensi serangan keamanan lebih besar dibanding sistem operasi ponsel lainnya.

Guna terus memastikan agar sistem pada ponsel bekerja maksimal dengan memperbaiki kekurangan dan memastikan perlindungan berkelanjutan kepada para pengguna, maka ponsel Android lazim menerima pembaruan perangkat lunak.

Selain pembaruan sistem operasi Android, seperti dari Lollipop, Marshmallow, Nougat sampai yang terbaru Android O, ada pula pembaruan patch keamanan. Dilansir dari situs resmi Android, tim keamanan Android bertanggung jawab untuk mengelola kerentanan keamanan yang ditemukan di platform Android dan banyak aplikasi Android inti lainnya yang ada dalam satu paket ponsel pintar.

Kerentanan keamanan ditemukan melalui penelitian internal dan juga laporan dari pihak ketiga. Ponsel Android layaknya sebuah ekosistem besar. Karena komponen dalam ponsel Android tidak hanya satu, maka perbaikan kerusakan atau celah dilakukan oleh masing-masing penanggung jawab.

Peran produsen ponsel pintar menjadi penting karena mereka yang bertanggung jawab mengirimkan pembaruan perbaikan termasuk berupa patch keamanan ketika kesalahan berasal dari internal ponsel. Sementara kesalahan atau celah keamanan yang ada dalam aplikasi dan perangkat lunak Android inti, biasanya langsung disertakan dalam pembaruan aplikasi pada Google Play.

Seperti dilansir dari The Guardian, peneliti SRL mengingatkan bahwa para peretas biasanya menyatukan beberapa celah keamanan untuk bisa mengambil alih perangkat jarak jauh dan mencuri data. Maka dari itu, membiarkan lubang atau celah apapun yang tidak ditutup dengan patch keamanan terbaru akan melemahkan keamanan perangkat secara keseluruhan.

Jika para penjahat mengandalkan rekayasa seperti membuat aplikasi bertujuan jahat dan sejenisnya untuk mencuri data dari pengguna, para aktor besar yang disponsori negara biasanya lebih cenderung memilih mengeksploitasi patch keamanan yang luput itu sebagai titik serangan.

Penulis: Tony Firman

Editor: Windu Jusuf