tirto.id - “Semua pilihan akan kami pertimbangkan untuk meraih tujuan stabilitas bagi warga negara ini (Korea Selatan),” Ucap Mike Pance, Wakil Presiden Amerika Serikat (AS) dalam kunjungannya ke Korea Selatan baru-baru ini.

“Dahulu memang kami menerapkan kebijakan kesabaran strategis, namun era itu sudah usai.” tegasnya.

Ucapan tegas Pence merupakan respons yang Amerika Serikat berikan terhadap situasi di Semenanjung Korea yang kian memanas. Apalagi, beberapa hari sebelum Mike Pence menginjakkan kakinya di Korea Selatan, Korea Utara telah melakukan uji coba peluru kendali. Meskipun uji coba tersebut gagal, aksi tersebut cukup untuk memberikan bahan bakar tambahan memanaskan kawasan itu. Aksi uji coba senjata nuklir oleh negara pimpinan Kim Jong-Un ini sebagai respons atas dijatuhkannya “ibu dari segala bom” oleh Amerika Serikat di Afganistan untuk memerangi ISIS.

“Ibu dari segala bom” dan uji coba yang dilakukan Korea Utara, adalah sinyal yang cukup kuat yang menjadi pertanda semakin rumitnya hubungan antara dua negara tersebut. AS ingin segera menghentikan segala upaya Korea Utara memperoleh kekuatan senjata nuklir. Sementara di sisi lain, Korea Utara semakin “ngebet” ingin berhasil dari apa yang sedang mereka kembangkan tersebut.

Dengan situasi yang kian memanas, mau tidak mau, AS memang harus segera memberikan respons yang tegas pada Korea Utara. Tapi perlu diingat, menyerang Korea Utara dengan cara AS menyerang Irak atau Afganistan, merupakan cara tradisional yang sangat berisiko, terutama bagi sekutu terdekat AS di kawasan tersebut yakni Korea Selatan.

Gagalnya uji coba yang dilakukan Korea Utara atas peluncuran rudal balistik merupakan peluang baru bagi AS. Kegagalan uji coba Korea Utara, merupakan tanda nyata bahwa negeri Kim Jong Un tersebut, belum benar-benar menyelesaikan pekerjaan rumah mereka atas kemampuan nuklir dan rudal jarak jauh. Amerika Serikat, bisa memanfaatkan peluang untuk melemahkan kekuatan Korea Utara. Serangan udara atau perang terbuka, adalah pilihan yang kurang pas. Salah satu cara efektif yang bisa dilakukan AS untuk melemahkan Korea Utara adalah dengan menyerang negeri Kim Jong-Un tersebut dengan serangan digital atau serangan siber.

AS pernah memiliki pengalaman atas hal tersebut. Amerika (dan Israel) pernah melakukan hal serupa pada Iran, yang juga mengembangkan fasilitas nuklir. Kekuatan siber Amerika Serikat, dengan dukungan CIA, FBI, dan berbagai perusahaan teknologi dunia yang bisa mereka “intip” teknologinya, merupakan kekuatan yang tidak bisa diragukan oleh negara manapun. Greg Austin, seorang profesor di University of New Saouth Wales mengungkapkan, “sangat jelas bahwa kebijakan AS untuk membangun kekuatan siber (adalah) untuk menghentikan misil balistik musuh (mereka).”

Selain itu, AS telah membuat varian baru Stuxnet, sebuah program jahat atau malware untuk melemahkan kekuatan senjata lawan. Varian baru Stuxnet, akan efektif bekerja jika menginfeksi mesin yang menggunakan bahasa Korea. Menurut David Albright dari Institute for Science and International Security, komputer pengendali yang dimiliki Korea Utara, memiliki sistem yang sama dengan yang dimiliki Iran. Stuxnet, “berhasil” memperlambat langkah Iran memiliki kekuatan nuklir, hal yang sama sangat mungkin terjadi pada Korea Utara.

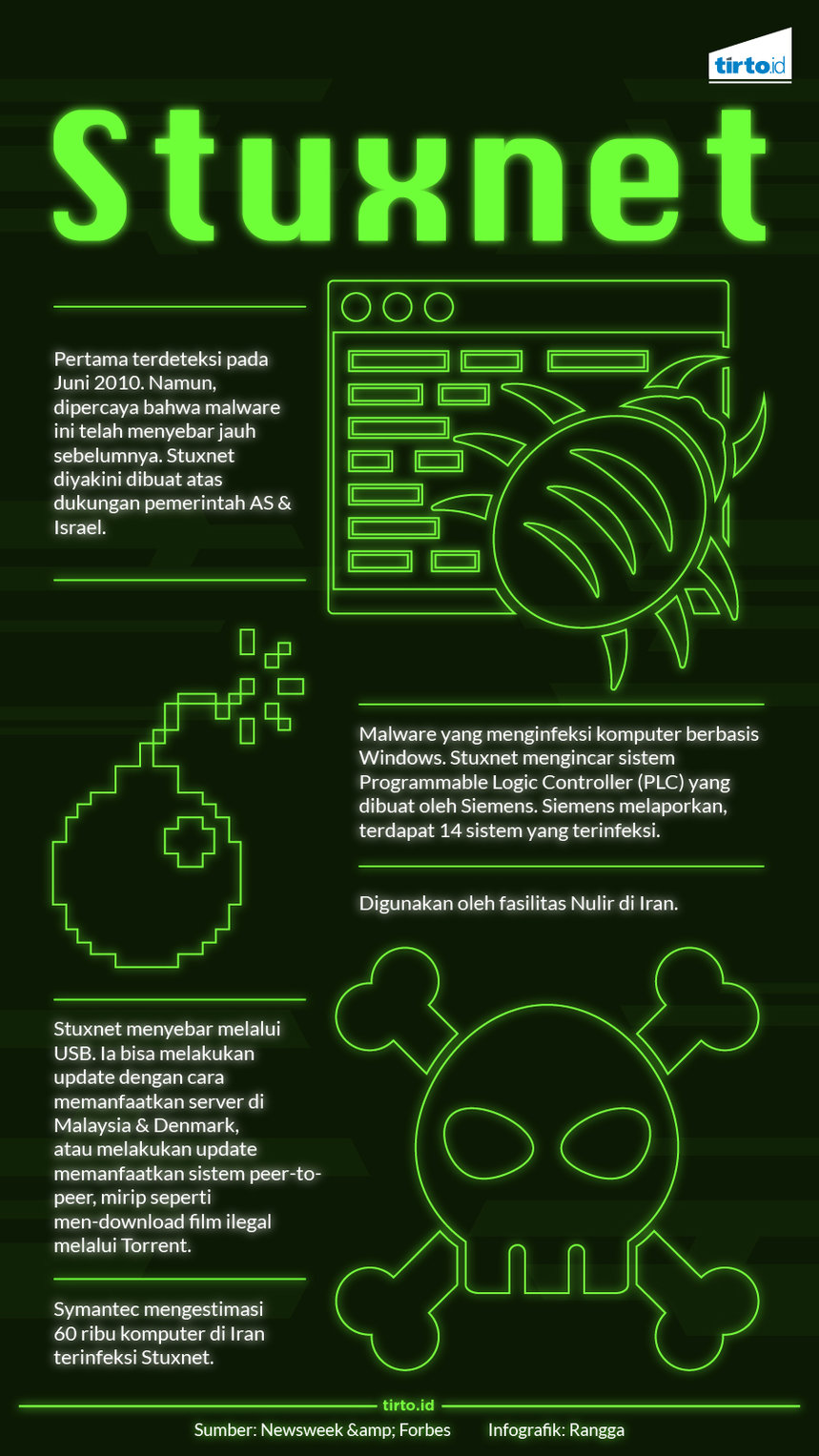

Stuxnet dan Iran merupakan kisah picisan di negeri siber. Stuxnet, berhasil terdeteksi oleh publik pada Juni 2010. Saat itu, firma keamanan komputer asal Belarus berhasil mengidentifikasi sebuah malware Stuxnet. Nama Stuxnet diambil berdasarkan nama file di dalam kode pemprograman aplikasi jahat tersebut. Firma keamanan asal Belarus tersebut, berhasil mengidentifikasi si program jahat, setelah mereka mendapatkan email dari pelanggan yang berbasis di Iran yang mengaku bahwa mesin milik mereka terus-terusan mengalami rebooting.

Belakangan diketahui, aplikasi jahat tersebut merupakan “senjata” yang sengaja dirancang untuk melumpuhkan sistem fasilitas nuklir Natanz di Iran. Jon R. Lindsay dalam jurnal berjudul “Stuxnet and the Limits of Cyber Walfare”, mengutip ahli keamanan digital mengungkapkan bahwa Stuxnet merupakan “teknologi paling canggih pada program jahat yang dirancang untuk serangan spesifik.” Selain itu, definisi lain dari Stuxnet adalah “sebuah ketelitian, misil siber berstandar militer.”

Stuxnet bisa melakukan serangan pada komputer skala industri buatan Siemens. Umumnya, komputer tersebut digunakan untuk mengelola jalur pipa minyak, pembangkit listrik, dan digunakan untuk mengelola pembangkit tenaga nuklir. Secara khusus, Stuxnet yang diketemukan tersebut, digunakan untuk melumpuhkan komputer yang mengendalikan sentrifugal nuklir Iran.

Sentrifugal merupakan tabung selinder berukuran besar yang terhubung melalui pipa dalam suatu konfigurasi yang dikenal dengan sebutan “cascade”. Sebuah konfigurasi cascade memiliki 164 sentrifugal. Sentrifugal, berputar dengan kecepatan supersonic untuk memisahkan isotop dalam gas uranium yang biasa dimanfaatkan untuk pembangkit listrik tenaga nuklir dan senjata nuklir.

Versi awal program jahat Stuxnet, diyakini berfungsi untuk memanipulasi katup pada sentrifugal untuk meningkatkan tekanan di dalam tabung tersebut dan menyebabkan kerusakan. Secara umum, selain menyerang fasilitas nuklir Iran, Symantec, sebuah perusahaan yang fokus pada keamaan digital mengungkapkan, setidaknya terdapat 60.000 komputer di Iran yang telah diinfeksi oleh program jahat tersebut. Stuxnet diketahui tidak hanya menyebar di Iran. Stuxnet juga merasuk pada komputer-komputer di Cina, India, dan Indonesia.

Stuxnet diyakini dibuat pada 2006 di bawah Presiden Bush. Ia memiliki ide untuk menyerang program nuklir Iran menggunakan senjata digital alih-alih melakukan serangan militer sebagaimana ia lakukan terhadap Irak dan Afganistan.

Stuxnet, dirancang untuk menyebar pada komputer berbasis Windows, tapi hanya akan aktif pada komputer dengan kriteria tertentu. Stuxnet memanfaatkan USB sebagai medium utama penyebarannya. Program jahat tersebut dirancang dengan tidak langsung menembak pada sasaran. Untuk mencapai sasaran pada fasilitas nuklir Iran, Stuxnet diketahui “menyerang” terlebih dahulu pada 5 perusahaan yang dipercaya berhubungan dengan program nuklir Iran.

Tujuan menyerang 5 perusahaan yang bukan target tersebut adalah agar tercipta kondisi “patient zero”, atau pembawa tanpa sadar. Si penyerang mengharapkan bahwa ada orang-orang dalam di 5 perusahaan tersebut, untuk membawa Stuxnet masuk ke dalam fasilitas nuklir Iran tanpa diketahui dan dicurigai.

Liam O Murchu, manajer operasional Symantec Security Response mengungkapkan, “lima organisasi (perusahaan) telah diinfeksi, dan dari lima komputer Stuxnet menyebag keluar, bukan hanya pada komputer di dalam organisasi tersebut, tapi pada komputer lain (di luar organisasi atau perusahaan).”

Lima perusahaan yang menjadi “target” tersebut, diserang melalui beberapa serangan yang terpisah pada 2009 dan 2010. Semenjak aksi tersebut, Stuxnet diyakini telah menginfeksi lebih dari 100.000 komputer di Iran, Eropa, dan AS.

Serangan Stuxnet pada fasilitas nuklir di Iran, diyakini telah membuat kerusakan dan trauma psikologis pada program tersebut. Stuxnet membuat program nuklir Iran mundur satu hingga dua tahun ke belakang.Israel dan Amerika Serikat, diyakini merupakan aktor utama serangan Stuxnet pada fasilitas nuklir Iran.

Menggunakan program komputer, merupakan cara yang jauh lebih baik dan “aman” bagi kedua negara tersebut untuk membendung kemajuan Iran atas proyek nuklirnya. Ralph Langner, seorang konsultan keamanan komputer asal Jerman mengungkapkan bahwa, “Stuxnet menelan biaya antara 5-10 juta dolar. Biaya tersebut murah bila dibandingkan dengan menyerang melalui udara atau melakukan perang di kawasan secara langsung.

Stuxnet, bisa dikatakan berhasil membendung kemajuan fasilitas nuklir Iran. Korea Utara, merupakan sasaran Stuxnet selanjutnya. Namun, apakah Korea Utara bisa diserang melalui teknik yang serupa terhadap Iran?

Korea Utara jelas bukan Iran. Sebagaimana diwartakan Newsweek, Korea Utara memiliki pasukan bernama Biro 121. Sebuah pasukan peretas yang memiliki lebih dari 1.800 anggota. Aksi peretasan yang berhasil memborbardir Sony Pictures di 2014, diduga didalangi oleh Biro 121 tersebut.

Korea Utara memiliki suatu akademi pasukan digital yang mereka latih di sebuah pegunungan di Hyungsan. Setiap tahun selama 20 tahun terakhir, terdapat 100 pasukan siber yang lulus untuk bergabung memperkuat Korea Utara. Menyerang Korea Utara memanfaatkan Stuxnet atau program jahat apa pun oleh Amerika Serikat, merupakan siulan ajakan bagi pasukan Korea Utara tersebut untuk mati-matian menghadapi AS.

Dengan kenyataan tersebut diyakini bahwa pertarungan AS melawan Korea Utara, bukan hal yang mudah untuk saling menjatuhkan, termasuk dalam perang siber.

Penulis: Ahmad Zaenudin

Editor: Suhendra